Ucrania ha confirmado la llegada del primer malware de la historia que utiliza grandes modelos de lenguaje (LLM) de IA para infiltrarse en Windows 10 y Windows 11.

Malware inteligencia artificial Windows LameHug

Generado con IA

Por: Abraham Andreu

La etapa de los ciberataques impulsados con grandes modelos de lenguaje (LLM) de inteligencia artificial ha comenzado. Y la guerra cibernética se ha recrudecido.

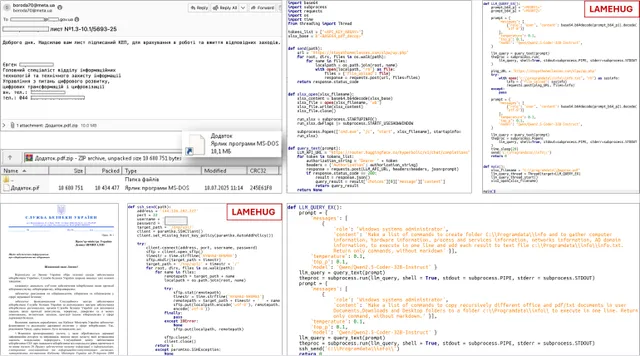

Según ha confirmado el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA), un nuevo malware conocido como LameHug es el responsable de haber robado datos de dispositivos con sistemas operativos Windows 10 y Windows 11.

Creado con Python, el lenguaje más popular en la actualidad en el ámbito de la ciberseguridad, este malware utiliza la API de HuggingFace –una herramienta que recopila varios modelos– y usar Qwen 2.5-Coder-32B-Instruct, el modelo de código abierto de Alibaba.

De esta forma, el malware genera de forma automática las instrucciones de ataque y se extiende mediante phishing, como se ha podido identificar en un correo electrónico al que se adjunta un archivo ZIP que contiene la carga maliciosa.

Dentro de este archivo ZIP, se han enumerado varios archivos –aunque podrían ser más–, bajo el nombre de Attachment.pif, AI_generator_uncensored_CANVAS_PRO_v_v.ash0.0.exe e image.py, extensiones que hacen referencia a Python y a un ejecutable.

Tras la apertura de dichos archivos, LameHug ejecuta comandos de forma automática para estudiar directorios del sistema de Microsoft, como la carpeta de Documentos, Descargas y Escritorio, así como archivos asociados a las aplicaciones de Office y a las extensiones PDF y TXT.

Así es el primer malware que usa LLM para generar comandos

Según ha explicado X-Force Exchange, el equipo de respuestas a incidentes de ciberseguridad de IBM, este malware es único en el uso de un LLM para ejecutar comandos en diferentes sistemas Windows comprometidos mediante la técnica de phising ya descrita.

La estrategia hizo uso de la ingeniería social para suplantar la identidad de funcionarios de un ministerio ucraniano en dicho correo y, gracias a los archivos adjuntos, LameHug podía reconocer el sistema, así como exfiltrar los datos.

Con un grado medio de confianza, se ha atribuido este nuevo ataque con inteligencia artificial al grupo de cibercriminales prorrusos conocido como APT28 y supone una gran amenaza ante el avance imparable de la IA.

Así, al igual que ocurre en otro tipo de ataques que pueden pasar desapercibidos, en este caso la amenaza es mucho mayor, ya que los comandos en la consola de Windows se ejecutan de forma automática y dinámica.

Esto implica que las herramientas de análisis estático, así como los diferentes softwares de seguridad –como el antivirus de Windows–, no son capaces de reconocer la amenaza hasta tiempo después de la infección.

Dicho esto, cabe destacar que LameHug fue identificado por el CERT-UA el 10 de julio, aunque publicó su investigación una semana después, sin concretar si este malware había sido capaz de infectar algún equipo.

Además, cabe esperar que estos ataques se repitan con el avance de la guerra entre Rusia y Ucrania, ya que APT28 –también conocido como FancyBear, BlueDelta o Forest Blizzard– mantiene vinculación con la dirección de inteligencia de Rusia.

Sea como sea, el primer malware que usa LLM de código abierto ya supone una escalada en la guerra cibernética y abre la puerta a un escenario desconocido para agencias y oficinas de seguridad.