Analizar tu red puede ser una buena forma para saber si alguien se ha colado en esta y, para ello, puedes utilizar tanto Linux como Windows, con diferentes herramientas para verificar los puertos que escuchan en la red, las direcciones MAC y otros valores importantes.

ciberseguridad análisis redes

Getty Images

Por: Abraham Andreu

El intercambio de datos en Internet funciona de forma muy parecida a lo que sería una cadena logística del mundo comercial, con paquetes que se distribuyen alrededor del planeta, con información muy valiosa.

En este sentido, existen también protocolos asociados al intercambio de paquetes, como el más importante de ellos, el protocolo TCP/IP, que se refiere a un conjunto de normas para que los mensajes puedan llegar correctamente al destinatario, y que este los entienda.

De esta forma, al igual que la cadena logística tiene varias fases, como la fabricación o el empaquetado, los paquetes que viajan a través de las redes también. Así, el protocolo TCP/IP tiene varias capas: aplicación, transporte, de red y hardware.

En la vida real, un grupo de criminales podría atacar una fábrica o asaltar los camiones de reparto; en la red, existen numerosas técnicas de ciberataques, desde el conocido como ICMP Flood Attack, que agota el uso de ancho de banda de la víctima, o el afamado IP Spoofing, que imita la dirección IP de origen suplantándola.

Por fortuna, la configuración de un firewall junto a otras herramientas de ciberseguridad es capaz de prevenir estos potenciales ataques, aunque siempre hará falta una revisión manual por el equipo al cargo.

En esta ocasión, verás cómo analizar de diferentes formas el tráfico de paquetes en tu red desde Terminal en Linux y CMD en Windows. Personalmente, si puedes elegir, opta por utilizar Linux para esto.

Cómo analizar la red con nmap y nast

Además de los ataques mencionados anteriormente, existe un apartado vital en el análisis de las redes, que son los puertos. Estos son diferentes conexiones con utilidades muy diferentes a nivel de red y que, por lo general, están abiertos al tráfico.

Entre los puertos TCP/IP, existen más de 65.000 puertos, con lo cual tenerlos vigilados es vital, ya que podrían ser una gran puerta de entrada para atacantes. En Linux, gracias a la herramienta nmap –también sirve ZenMap como interfaz gráfica–, podrás revisar qué está ocurriendo en dichos puertos.

Si quieres conocer a fondo todos los comandos posibles de nmap, el Centro de Seguridad TIC de la Comunidad Valenciana ofrece una lista muy completa, a la cual puedes acceder desde aquí. Antes de ejecutar alguno, revisa bien el contenido de este.

De cualquier forma, para analizar de forma básica tus redes, lo primero es instalar los paquetes con apt y tener permisos de administración con sudo. Para ello, introduce el siguiente comando: sudo apt install nast nmap, que instalará nast junto a nmap.

A partir de aquí, si quieres conocer información básica, puedes hacerlo tanto si usas un cable como si prefieres conexión WiFi, mediante sudo nast -m -i eth0 y sudo nast -m -i wlan0, respectivamente. En ambos casos, recuerda siempre tener permisos de administración.

Con nmap, los atacantes también pueden escanear desde direcciones IP falsificadas o agregar datos aleatorios a paquetes enviados, con lo cual conocer sus comandos es vital para prevenir ataques a las interfaces de red o a los protocolos.

Otras herramientas disponibles desde CMD en Windows

El sistema operativo de Microsoft también permite visualizar varios apartados gracias a la interfaz de líneas de comandos. Aunque lo mejor es siempre usar Linux para dicha labor, aquí te dejo algunas herramientas que puedes usar con CMD en Windows.

La primera de estas es netstat, que permite acceder a los puertos en los que escucha el equipo, aunque solo estará disponible si el protocolo TCP/IP está instalado como componente previamente. Su sintaxis es la siguiente: netstat [-a] [-b] [-e] [-n] [-o] [-p <Protocol>] [-r] [-s] [<interval>].

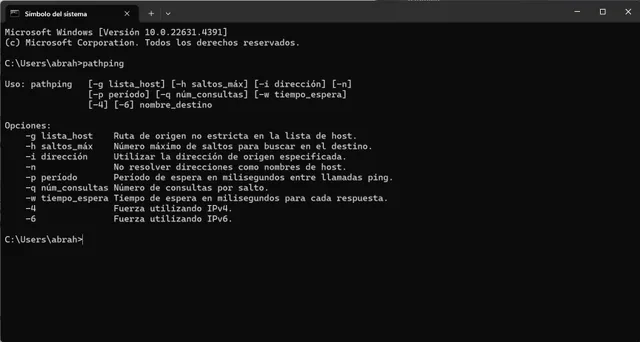

Como ves, contiene numerosos parámetros, los cuales puedes conocer a fondo en este artículo de Microsoft Learn. Además de este, puedes usar pathping, para conocer la latencia de red, así como la pérdida en saltos intermedios.

Se ejecuta con la siguiente sintaxis: pathping [/n] [/h <maximumhops>] [/g <hostlist>] [/p <Period>] [/q <numqueries> [/w <timeout>] [/i <IPaddress>] [/4 <IPv4>] [/6 <IPv6>][<targetname>]. Sin estos parámetros, te aparecerá el menú de ayuda directamente.

pathping Windows CMD analizador red

Computer Hoy

En resumen, este comando actúa de forma muy parecida a tracert, aunque se diferencia de él en que pathping realiza envíos periódicos de ping a todos los enrutadores durante el tiempo especificado.

Por su parte, existen algunos algo más básicos que también puedes usar, como getmac, con el que obtendrás información de dirección MAC de las interfaces de red relacionadas con tu dispositivo, o tcping, un analizador de red.

Si prefieres una herramienta más avanzada, con netsh podrás acceder a la gestión de un cortafuegos, de las redes LAN y WLAN, así como configuraciones de IP y servidores, aunque en muchos casos necesitarás conocimientos en programación.